gin中使用jwt

gin中使用jwt

# 传统session问题

- django将session中存在一张表中, 请求过来都要去查询这张表进行验证session, 而微服务架构是服务都有自己的数据库, 而且只能访问自己的数据库, 所以不能进行统一查询session表进行验证

# 微服务session

- 将session存在redis集群中, 各个系统去redis中取session

- 使用jwt进行授权验证

# jwt 原理

- JSON Web Tokens

- 一个jwt实际上就是一个字符串,它由三部分组成,头部、载荷与签名,这三个部分都是json格式。

# 1. 头部(Header)

- 第一段HEAD部分,固定包含算法和token类型,对此json进行

base64url加密。

{

"typ": "JWT",

"alg": "HS256"

}

1

2

3

4

2

3

4

在这里,我们说明了这是一个JWT,并且我们所用的签名算法是HS256算法。

# 2. 载荷(Payload)

- 第二段中存入Payload信息,是一些不敏感信息,对此json进行

base64url加密。

{

"iss": "ohn Wu JWT",

"iat": 1441593502,

"exp": 1441594722,

"aud": "www.example.com",

"sub": "jrocket@example.com",

"from_user": "B",

"target_user": "A"

}

1

2

3

4

5

6

7

8

9

2

3

4

5

6

7

8

9

- iss: 该JWT的签发者

- sub: 该JWT所面向的用户

- aud: 接收该JWT的一方

- exp(expires): 什么时候过期,这里是一个Unix时间戳

- iat(issued at): 在什么时候签发的

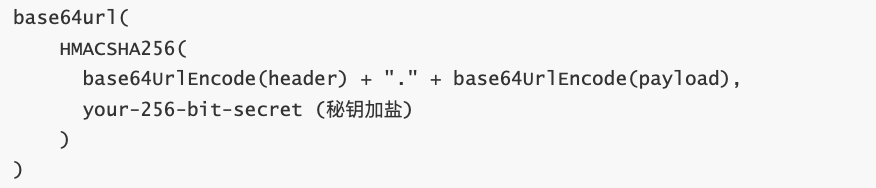

# 3. 签名(signature)

- 第三段签名部分,把前两段的base密文通过

.拼接起来,然后对其进行HS256加密,再然后对HS256密文进行base64url加密,最终得到 token的第三段。

在加密的时候,我们还需要提供一个密钥(secret)。加密后的内容也是一个字符串,最后这个字符串就是签名,把这个签名拼接在刚才的字符串后面就能得到完整的jwt。header部分和payload部分如果被篡改,由于篡改者不知道密钥是什么,也无法生成新的signature部分,服务端也就无法通过,在jwt中,消息体是透明的,使用签名可以保证消息不被篡改。

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJmcm9tX3VzZXIiOiJCIiwidGFyZ2V0X3VzZXIiOiJBIn0.rSWamyAYwuHCo7IFAgd1oRpSP7nzL7BF5t7ItqpKViM

1

# Jwt区别和优缺点

- 基于session和基于jwt的方式的主要区别就是用户的状态保存的位置

- session是保存在服务端的

- jwt是保存在客户端的

# 1. jwt的优点

- 可扩展性好 应用程序分布式部署的情况下,session需要做多机数据共享,通常可以存在数据库或者redis里面。而jwt不需要。

- 无状态 jwt不在服务端存储任何状态。RESTful API的原则之一是无状态,发出请求时,总会返回带有参数的响应,不会产生附加影响。用户的认证状态引入这种附加影响,这破坏了这一原则。另外jwt的载荷中可以存储一些常用信息,用于交换信息,有效地使用 JWT,可以降低服务器查询数据库的次数。

# 2. jwt的缺点

安全性

由于jwt的payload是使用base64编码的,并没有加密,因此jwt中不能存储敏感数据。而session的信息是存在服务端的,相对来说更安全。

性能

jwt太长。由于是无状态使用JWT,所有的数据都被放到JWT里,如果还要进行一些数据交换,那载荷会更大,经过编码之后导致jwt非常长,cookie的限制大小一般是4k,cookie很可能放不下,所以jwt一般放在local storage里面。并且用户在系统中的每一次http请求都会把jwt携带在Header里面,http请求的Header可能比Body还要大。而sessionId只是很短的一个字符串,因此使用jwt的http请求比使用session的开销大得多。

一次性

无状态是jwt的特点,但也导致了这个问题,jwt是一次性的。想修改里面的内容,就必须签发一个新的jwt。

# gin中使用jwt

# middleware

package middlewares

import (

"errors"

"github.com/dgrijalva/jwt-go"

"github.com/gin-gonic/gin"

"mxshop-api/user-web/global"

"mxshop-api/user-web/models"

"net/http"

"time"

)

// JWTAuth 校验

func JWTAuth() gin.HandlerFunc {

return func(c *gin.Context) {

// 我们这里jwt鉴权取头部信息 x-token 登录时回返回token信息 这里前端需要把token存储到cookie或者本地localSstorage中 不过需要跟后端协商过期时间 可以约定刷新令牌或者重新登录

token := c.Request.Header.Get("x-token")

if token == "" {

c.JSON(http.StatusUnauthorized, map[string]string{

"msg": "请登录",

})

c.Abort()

return

}

j := NewJWT()

// parseToken 解析token包含的信息

claims, err := j.ParseToken(token)

if err != nil {

if err == TokenExpired {

if err == TokenExpired {

c.JSON(http.StatusUnauthorized, map[string]string{

"msg": "授权已过期",

})

c.Abort()

return

}

}

c.JSON(http.StatusUnauthorized, "未登陆")

c.Abort()

return

}

c.Set("claims", claims)

c.Set("userId", claims.ID)

c.Next()

}

}

type JWT struct {

SigningKey []byte

}

var (

TokenExpired = errors.New("Token is expired")

TokenNotValidYet = errors.New("Token not active yet")

TokenMalformed = errors.New("That's not even a token")

TokenInvalid = errors.New("Couldn't handle this token:")

)

func NewJWT() *JWT {

return &JWT{

[]byte(global.ServerConfig.JWTInfo.SigningKey), // 可以设置过期时间

}

}

// CreateToken 创建一个token

func (j *JWT) CreateToken(claims models.CustomClaims) (string, error) {

token := jwt.NewWithClaims(jwt.SigningMethodHS256, claims)

return token.SignedString(j.SigningKey)

}

// ParseToken 解析 token

func (j *JWT) ParseToken(tokenString string) (*models.CustomClaims, error) {

token, err := jwt.ParseWithClaims(tokenString, &models.CustomClaims{}, func(token *jwt.Token) (i interface{}, e error) {

return j.SigningKey, nil

})

if err != nil {

if ve, ok := err.(*jwt.ValidationError); ok {

if ve.Errors&jwt.ValidationErrorMalformed != 0 {

return nil, TokenMalformed

} else if ve.Errors&jwt.ValidationErrorExpired != 0 {

// Token is expired

return nil, TokenExpired

} else if ve.Errors&jwt.ValidationErrorNotValidYet != 0 {

return nil, TokenNotValidYet

} else {

return nil, TokenInvalid

}

}

}

if token != nil {

if claims, ok := token.Claims.(*models.CustomClaims); ok && token.Valid {

return claims, nil

}

return nil, TokenInvalid

} else {

return nil, TokenInvalid

}

}

// RefreshToken 更新token

func (j *JWT) RefreshToken(tokenString string) (string, error) {

jwt.TimeFunc = func() time.Time {

return time.Unix(0, 0)

}

token, err := jwt.ParseWithClaims(tokenString, &models.CustomClaims{}, func(token *jwt.Token) (interface{}, error) {

return j.SigningKey, nil

})

if err != nil {

return "", err

}

if claims, ok := token.Claims.(*models.CustomClaims); ok && token.Valid {

jwt.TimeFunc = time.Now

claims.StandardClaims.ExpiresAt = time.Now().Add(1 * time.Hour).Unix()

return j.CreateToken(*claims)

}

return "", TokenInvalid

}

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

上次更新: 2023/04/16, 18:35:33